こんにちは、インフラ課の黒瀬です。

今回はAWSConfigの初期設定をします。

AWSConfigはAWSリソースの状態が定めたルールに準拠しているか監視、確認、記録することができるサービスです。

目次

設定内容

今回は以下の3つのルールを設定してみます。

- インスタンスにアタッチしていないEBSがあるか

- インスタンスにアタッチしていないEIPがあるか

- セキュリティグループでSSHを全許可にしていないか

マネジメントコンソールからConfigを選んで[今すぐ始める]をクリックして始めていきましょう。

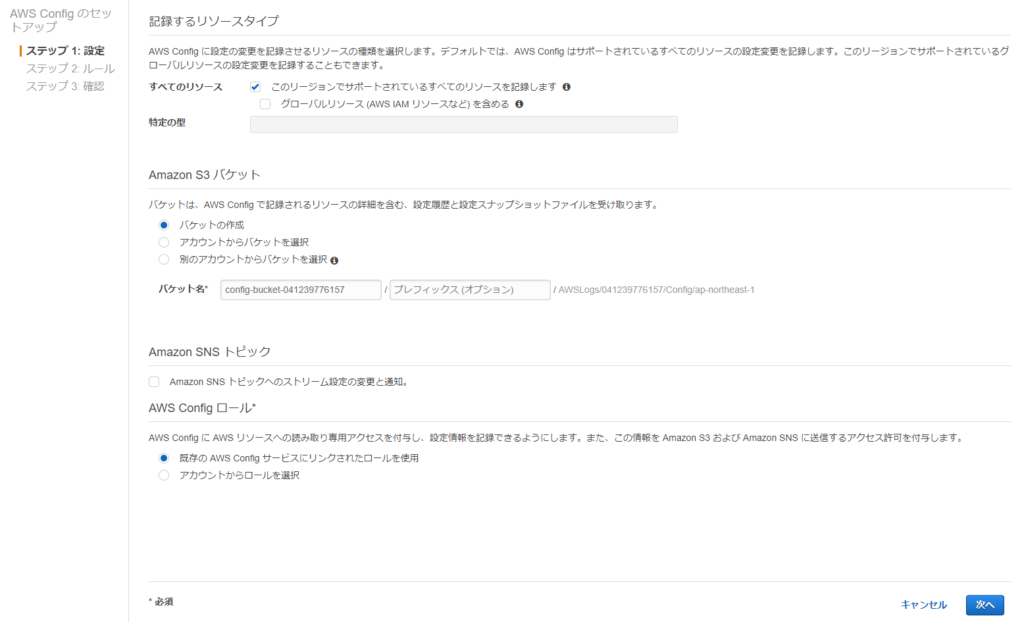

Configの設定を入れていきます。

- どのリソースの設定変更を記録するか

- 記録した設定のログ等をどこに保存するか

- SNSトピックの登録(SNSで送信するなら)

- Configに使うRoleを選択

基本的にデフォルトの設定のままで大丈夫です。

後からでもAWSConfigの設定から変えられます。

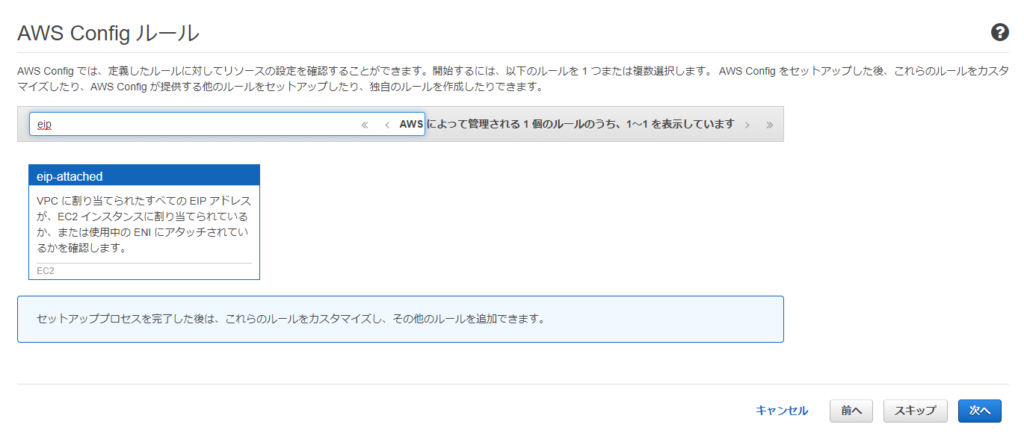

検索バーを使って以下の3つを追加します。

- ec2-volume-inuse-check

- eip-attached

- restricted-ssh

選択したルール、設定を確認します。

以上でルールの設定は終わりです。

設定した時点から対象のリソースに変更が起こった時ルールに準拠しているかそうでないかの判定が行われます。

確認

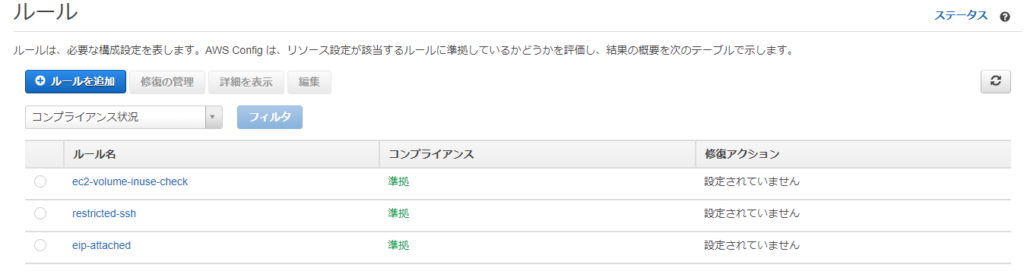

左カラムの[ルール]からルールの状態を確認します。

現在はルール通りリソースが設定されているので準拠と表示されています。

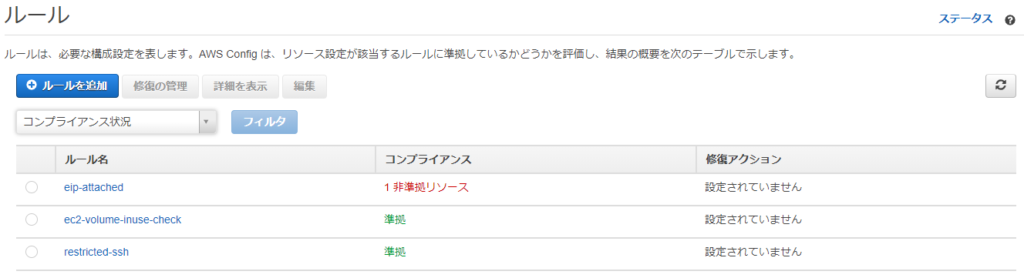

テストのためインスタンスにアタッチされていないEIPを取得してみます。

コンプライアンスが1非準拠リソースになりました。

このようにルールに準拠していないリソースを見つけることができます。

まとめ

多人数でAWSアカウントを触るときはリソースの管理が雑になってしまいがちです。

アカウントの運用ルールを決めてルールを適切に設定することでAWSリソースの管理が楽になります。

AWSの提供するルールの中では以下のものがオススメです。

- cloudtrail-enabled

CloudTrailがアカウントで有効にされている - ec2-stopped-instance

許可された日数を超える期間、停止しているインスタンスがある - restricted-ssh

セキュリティグループのSSH全開放を検知する