目次

はじめに

こんにちは、ディーネットの牛山です。

AWSクラウドとオンプレミス環境等で使用されるRoute 53リゾルバインバウンドエンドポイント、Route 53リソルバアウトバウンドエンドポイントを用いて、双方の名前解決をします。

記事ボリュームの都合上、複数回に分けて連載します。

今回は、第1回目として、インバウンドエンドポイントの作成・利用し、実際にオンプレミス環境を模したAWS Client VPNを利用し名前解決するところまでを実施します。

本連載記事ではAWS Client VPNの設定等触れませんので適宜、「AWS Client VPN Basic workshop」や公式ドキュメントを参照ください。

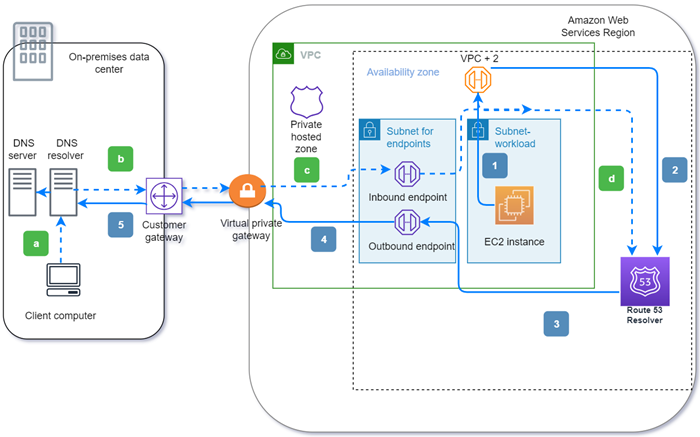

構成図

以下、画像をありがたく拝借させていただき、オンプレミス環境のPCよりVPNを介してインバウンドエンドポイントにDNS応答し、AWS環境にあるプライベートホストゾーンを名前解決します。

次回以降、オンプレミス環境へDNSサーバーを構築することや、AWS環境にアウトバウンドエンドポイントを構築するなどを実施します。

https://docs.amazonaws.cn/en_us/Route53/latest/DeveloperGuide/resolver.html前置き

インバウンドエンドポイント

インバウンドエンドポイントは、VPCへ関連付けされたプライベートホストゾーンに外部ネットワークからアクセスする場合や、AWSサービスの名前解決を使用する際に利用します。

アウトバウンドエンドポイント

VPCネットワーク外(オンプレミス環境DNSサーバー等)の名前解決は、VPCネットワーク内からアクセスしたい場合に利用します。

インバウンドエンドポイントの作成から実施します。

インバウンドエンドポイントの作成

AWSマネージメントコンソールより、Route 53コンソールを開き、ナビゲーションペインから「エンドポイントの設定」をクリックします。

1. ステップ1:エンドポイントの設定

「インバウンドのみ」を選択します。

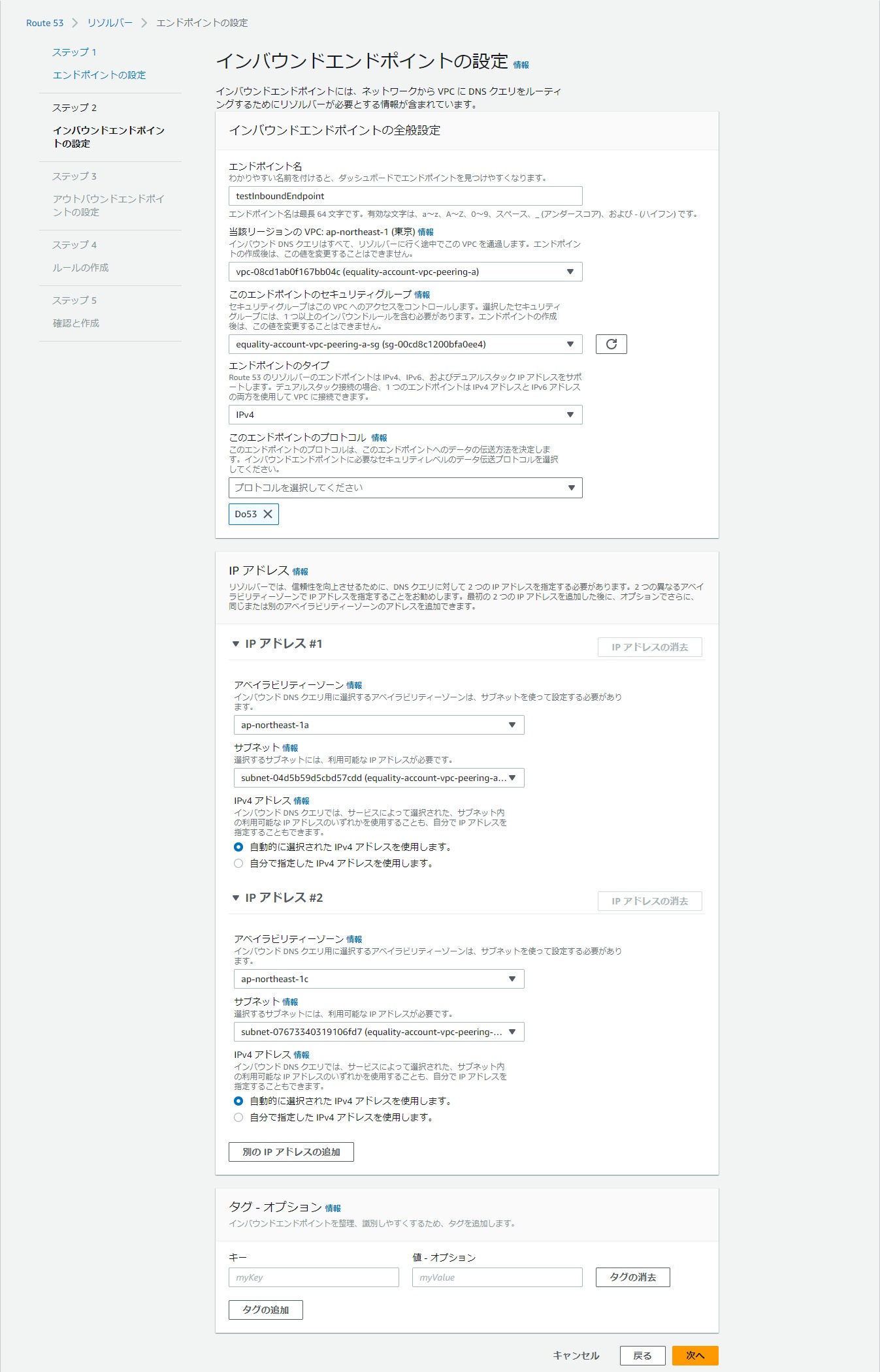

2. ステップ2:インバウンドエンドポイントの設定

インバウンドエンドポイントの全般設定

| 設定項目 | 設定値 |

|---|---|

| エンドポイント名 | testInboundEndpoint |

| 当該リージョンの VPC: ap-northeast-1 (東京) | {任意のVPCを指定} |

| このエンドポイントのセキュリティグループ | {任意のセキュリティグループを指定} 1 つ以上のインバウンドルールを含める必要があります。インバウンドルールでは、ポート 53 での TCP および UDP アクセスを許可する必要があります。エンドポイントの作成が完了した後は、 この値を変更できません。 |

| エンドポイントのタイプ | IPv4 |

| このエンドポイントのプロトコル | Do53(デフォルト) |

IPアドレス

IPアドレス #1、#2の設定項目があり、それぞれ任意のアベイラビリティゾーン、サブネットを指定します。

IPv4アドレス設定項目はそれぞれ、「自動的に選択されたIPv4アドレスを使用します。」を選択します。

ステップ 5:確認と作成

確認と作成セクションで設定内容に問題ないことを確認し、「送信」をクリックします。

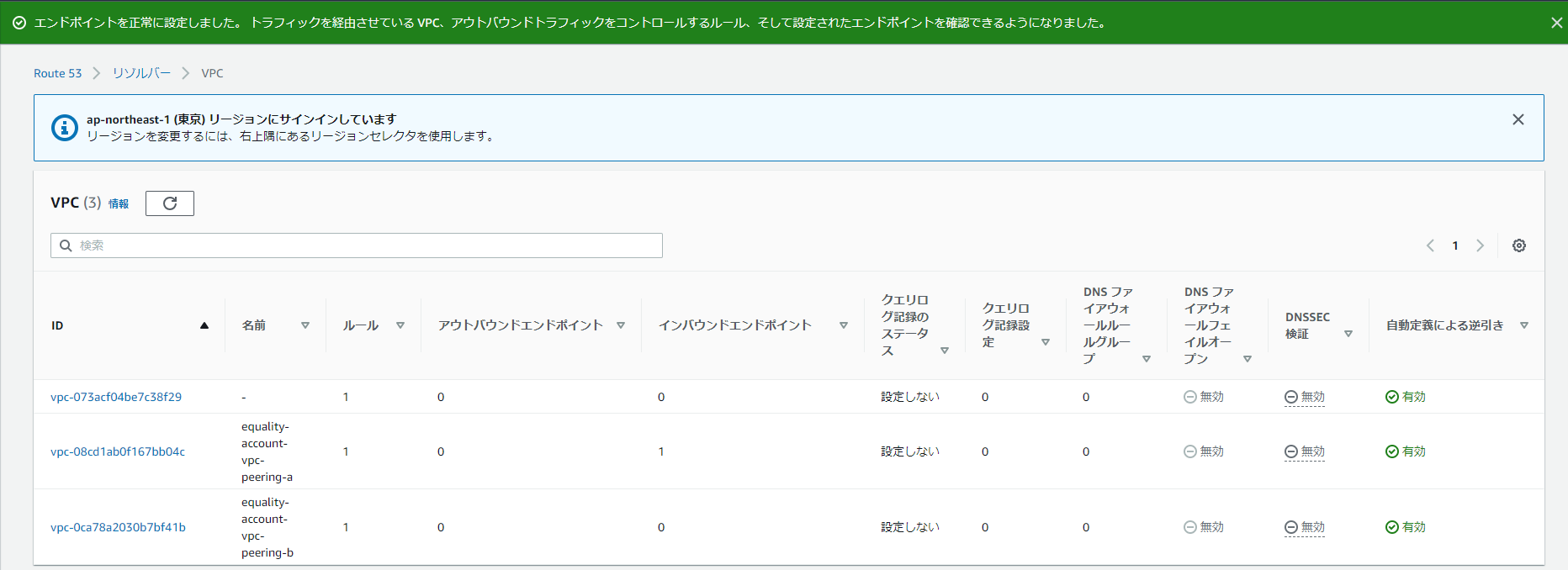

クリック後、「リゾルバーはリソースを作成しています。 これには数分間かかる場合があります。」の表記が上部にでます。

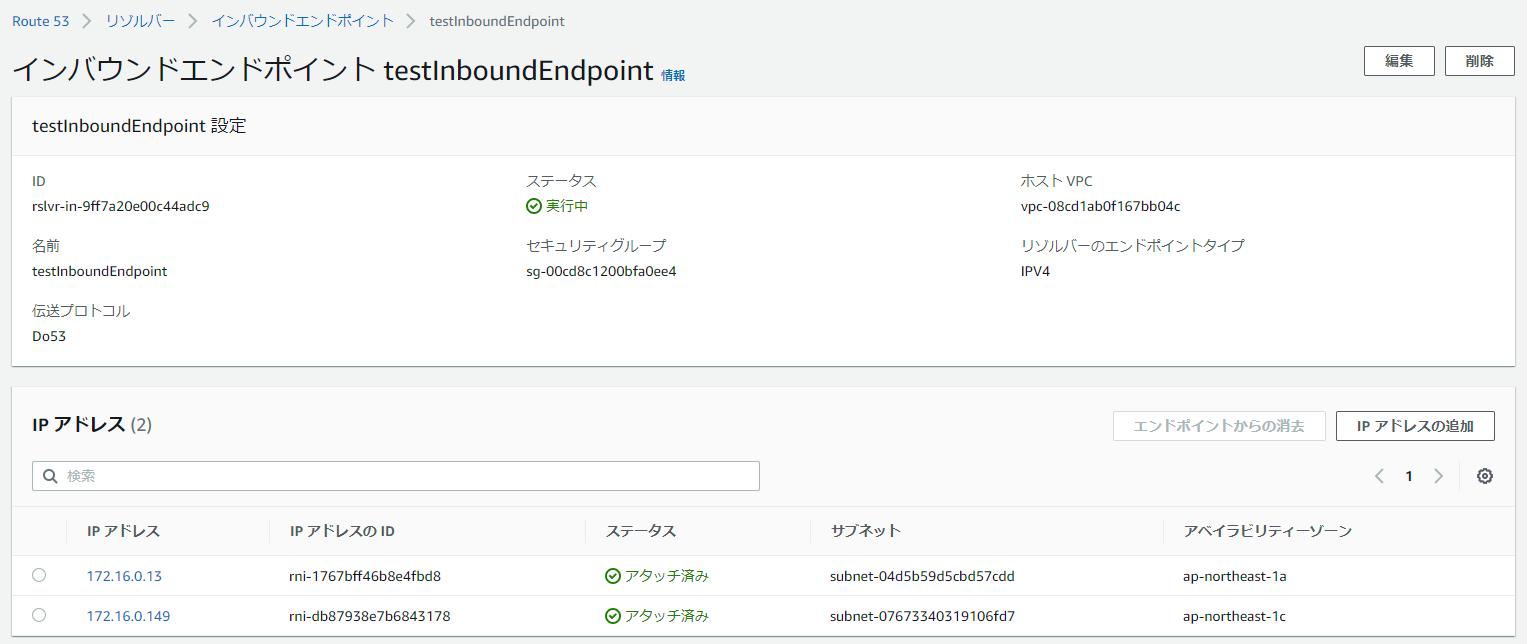

暫く経過後以下キャプチャ画像の通り作成されます。

プライベートホストゾーンの作成

インバウンドエンドポイントを利用して、AWS Client VPN環境からプライベートホストゾーンを名前解決したいので、テスト用に作成します。

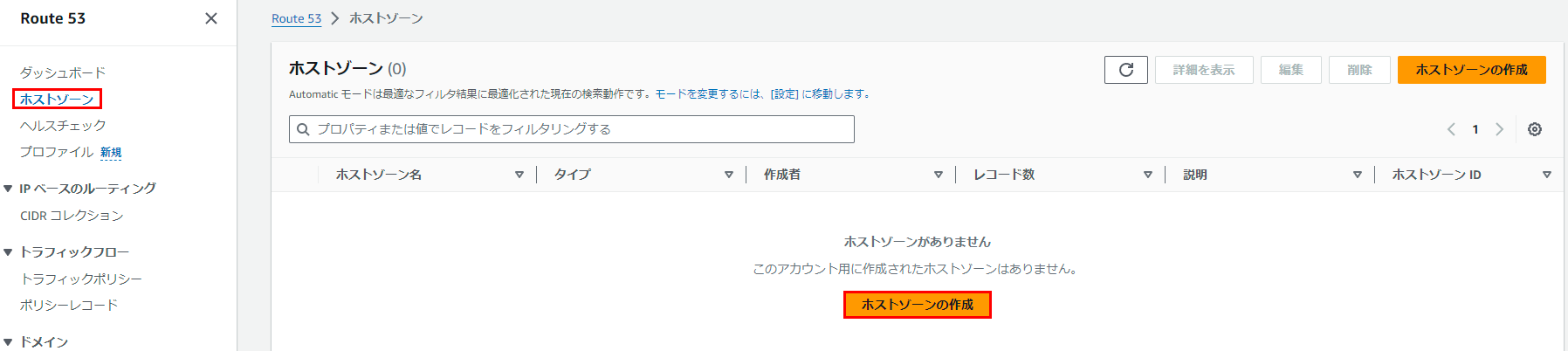

AWSマネージメントコンソールより、検索欄へ「Route 53」入力し、「Route 53」サービスページに移動します。

左ペインより「ホストゾーン」をクリックし、「ホストゾーンの作成」をクリックします。

ホストゾーンの作成

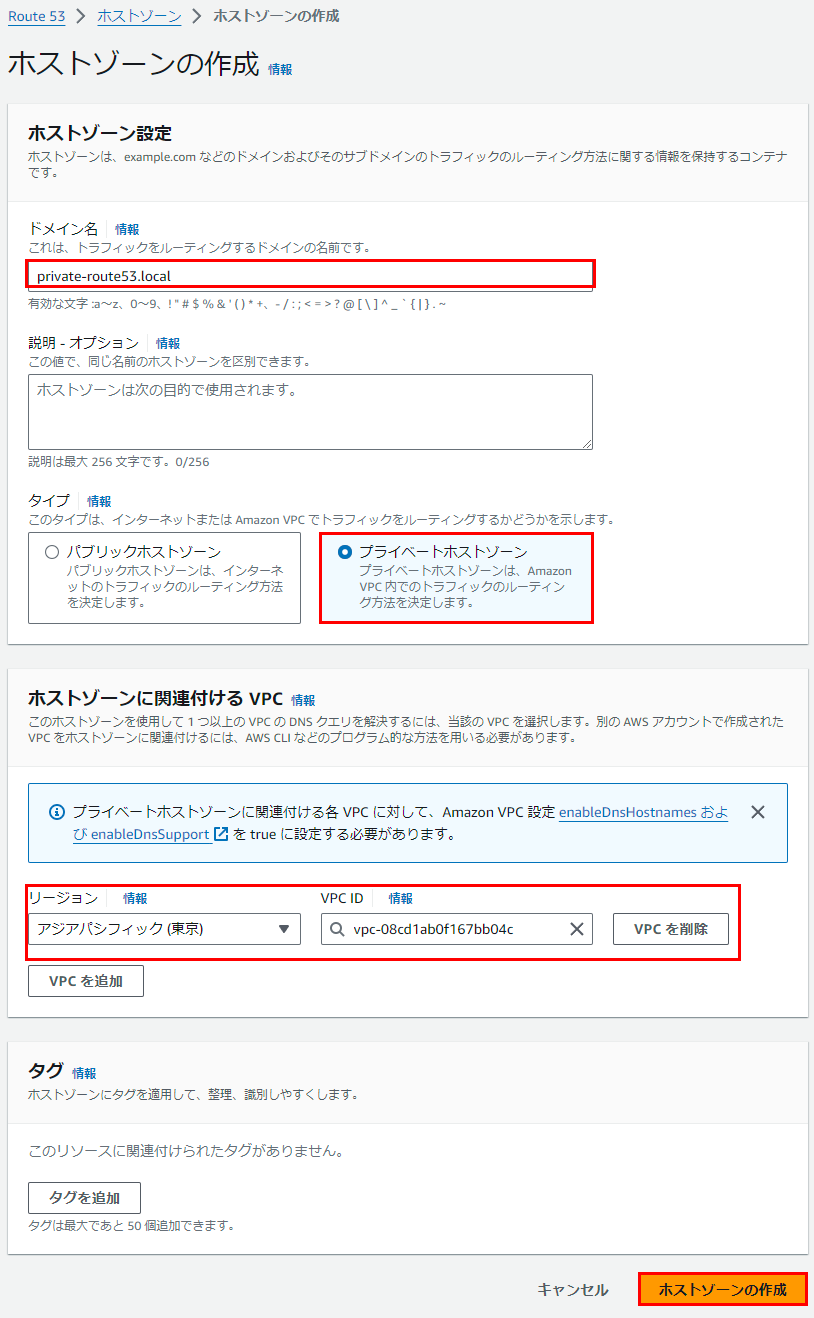

- ホストゾーン設定

ホストゾーン設定セクションで、ドメイン名、タイプをそれぞれ設定します。

| ドメイン名 | タイプ |

|---|---|

| private-route53.local | プライベートホストゾーン |

- ホストゾーンに関連付けるVPC

ホストゾーンに関連付けるVPCセクションより、リージョンに「東京」を選択、VPC IDへインバウンドエンドポイントで関連付けたVPCと同様の設定とします。

内容に問題ないことを確認し、「ホストゾーンの作成」をクリックします。

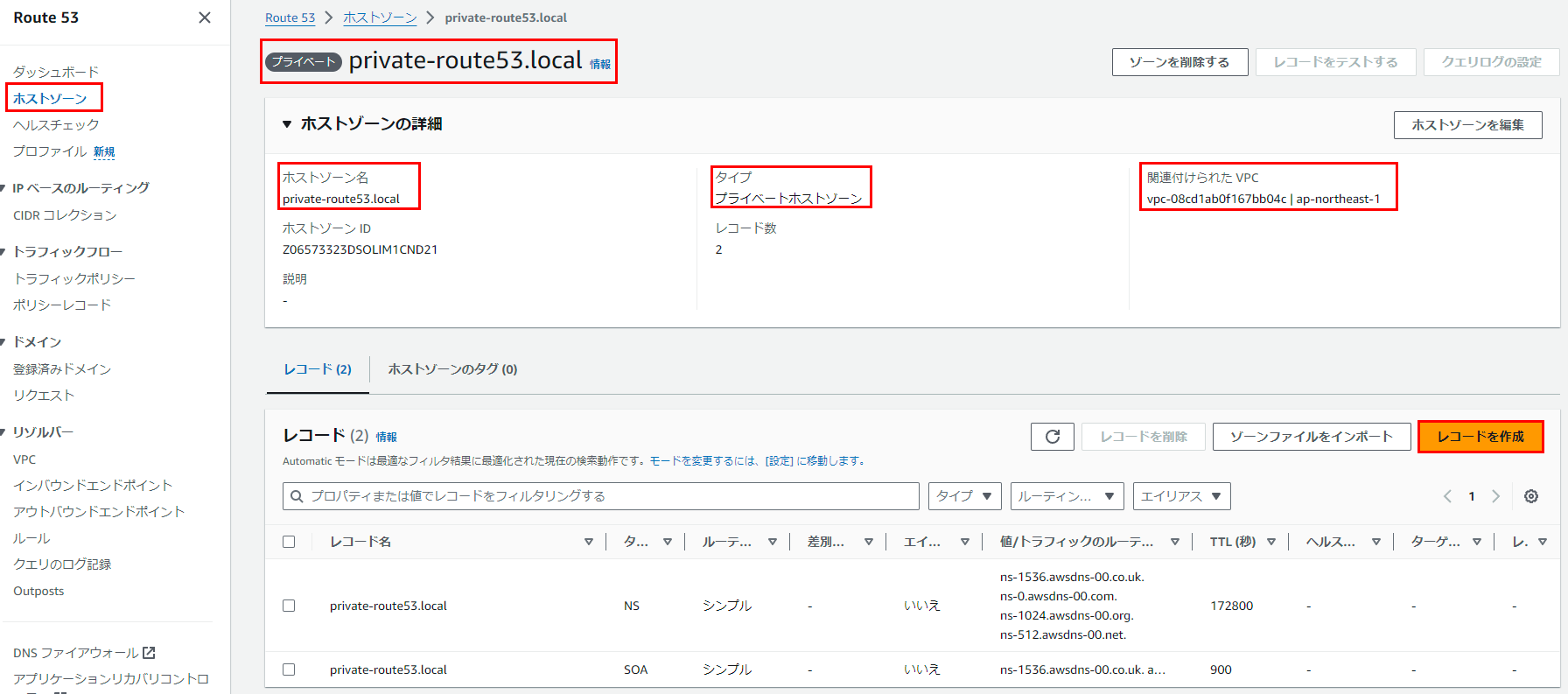

レコード作成

先ほど作成したプライベートホストゾーン「private-route53.local」のレコード一覧画面に移動し、「レコードの作成」をクリックします。

- レコードを作成

次の内容でレコードを作成します。

{任意のIPアドレス} については、筆者の場合、Amazon EC2インスタンスのIPアドレスを設定しました。

それぞれの環境に置き換えて適当なレコードを設定してください。

| レコード名 | レコードタイプ | 値 | TTL (秒) | ルーティングポリシー |

|---|---|---|---|---|

| route53_test | A - IPv4 アドレスと一部の AWS リソースにトラフィックをルーティングします。 | {任意のIPアドレス} | 60 | シンプルルーティング |

インバウンドエンドポイント動作確認

次の回でアウトバウンドエンドポイントを作成するため、AWS Client VPN接続側環境(オンプレミス)想定は、DNSサーバーが現状ありません。

そのため、Windowsのネットワークインターフェイス上にDNSサーバー問い合わせ先を今回作成した、インバウンドエンドポイントのIPアドレスに向け名前解決できるかを見ます。

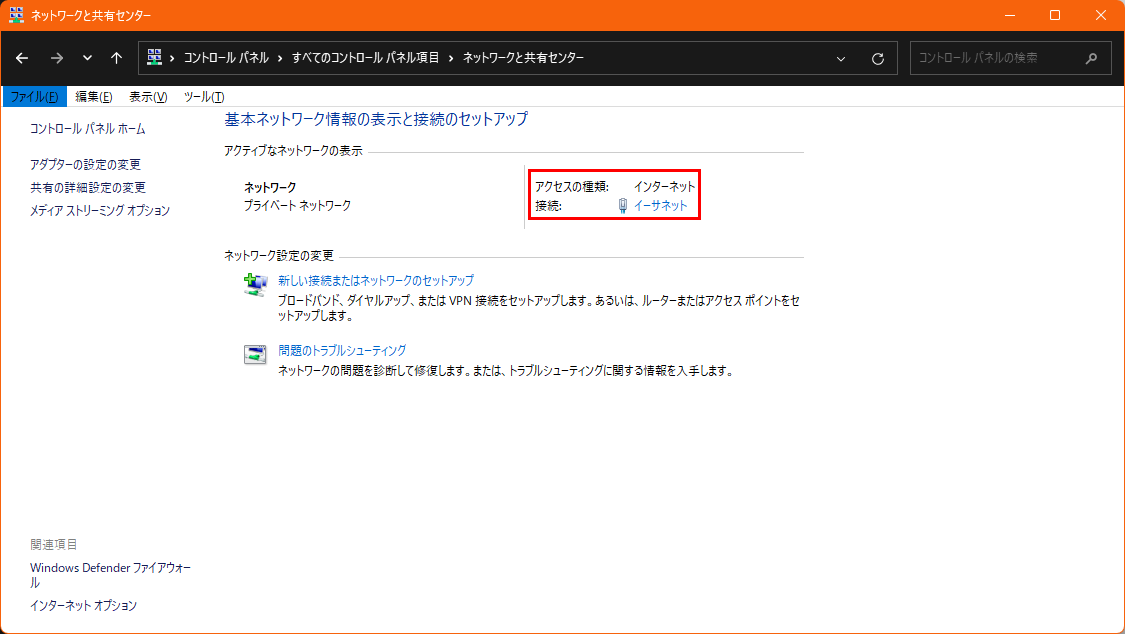

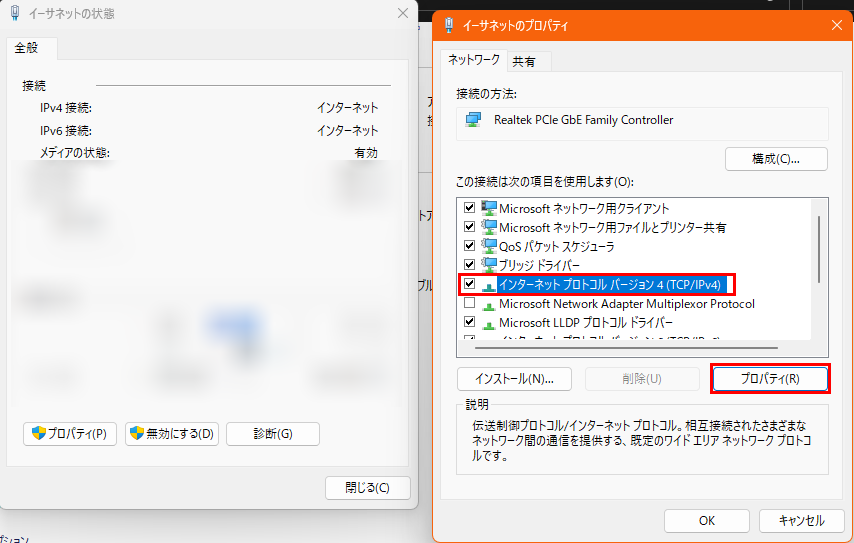

Windowsのコントロールパネルパネルからネットワークと共有センターを開きます。

インターネットに接続しているイーサネットをクリック後、プロパティを開きます。

「インターネットプロトコルバージョン4(TCP/IPv4)を選択して「プロパティ」をクリックします。

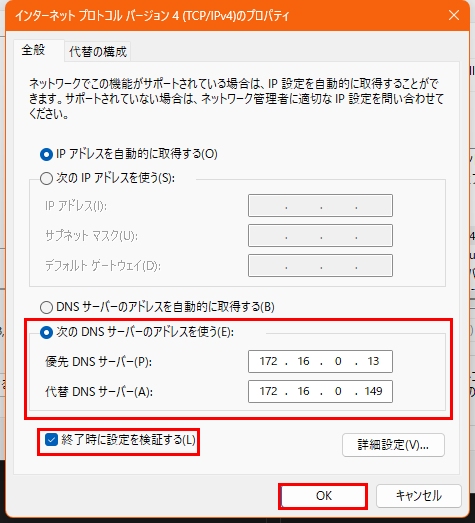

優先DNSサーバー、代替DNSサーバーへそれぞれ、インバウンドエンドポイントのIPアドレスを設定します。

※注意、AWS Client VPNで対象AWS環境に接続している状態でおこなうようにしてください。

Windowsのコマンドプロンプトより次の通り、名前解決できれば問題ありません。

nslookup route53_test.private-route53.local

Server: 172.16.0.13

Address: 172.16.0.13#53

Non-authoritative answer:

Name: route53_test.private-route53.local

Address: 13.230.156.59おわりに

インバウンドエンドポイントの機能を使用し、AWS環境にあるプライベートホストゾーン名前解決をおこないました。

オンプレミスなどの環境からAWS環境のプライベートホストゾーンを参照したい時などに役立ちます。

それでは、次回以降の連載をお楽しみに。

プロフィール

AWSの設計・構築をメインにおこなっています。

運用・保守をおこなう部署におりましたが、最近、アーキテクト課に異動しました。

日々精進しております。

LINK

クラウドベリージャム:プロフィールページ