目次

はじめに

こんにちは、ディーネットの山田です。

久しぶりにブログを書く時間が取れたので、連投しております。

ふと、AWSマネジメントコンソールからCloudFrontの設定を眺めていると、セキュリティ欄からWAFを有効化できるようになっているのは、皆さんご承知のことと思います。

そんな中、実際に有効化するとどういった設定が有効化されるのか、気になったので実際に有効化してみました。

2023年5月頃にCloudFrontからワンクリックセキュリティ保護がリリースされたようです。

Amazon CloudFront がワンクリックセキュリティ保護をリリース

実際にCloudFrontの設定からWAFを有効化してみた

1. CloudFrontからWAFのみを有効化してみます

-

追加設定は一切チェックを入れず、有効化してみます

-

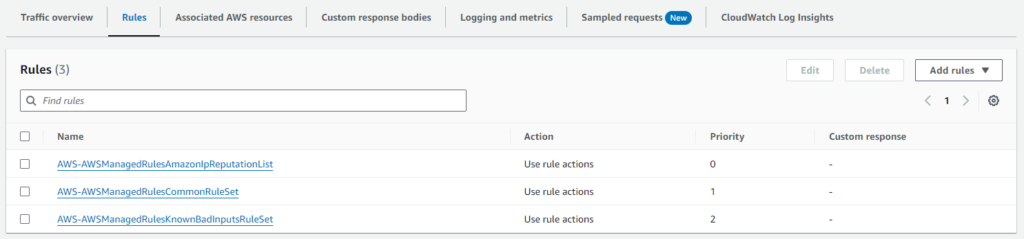

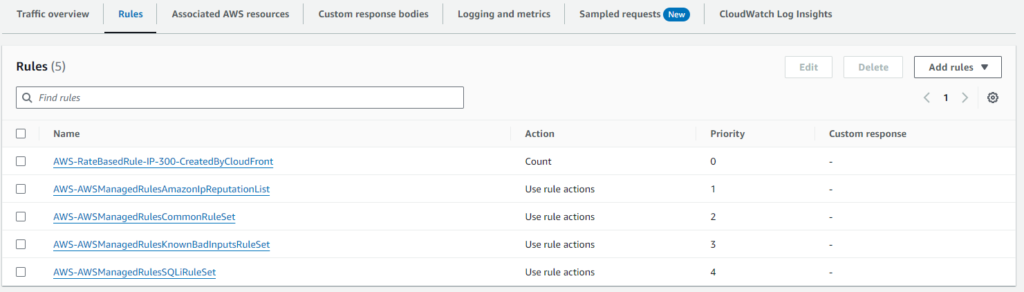

AWS WAF側では、以下3つのRuleが有効化されました

- AWS-AWSManagedRulesAmazonIpReputationList

- AWS-AWSManagedRulesCommonRuleSet

- AWS-AWSManagedRulesKnownBadInputsRuleSet

-

AWSのマネージドルールから無償で利用できるルールが割り当てされました

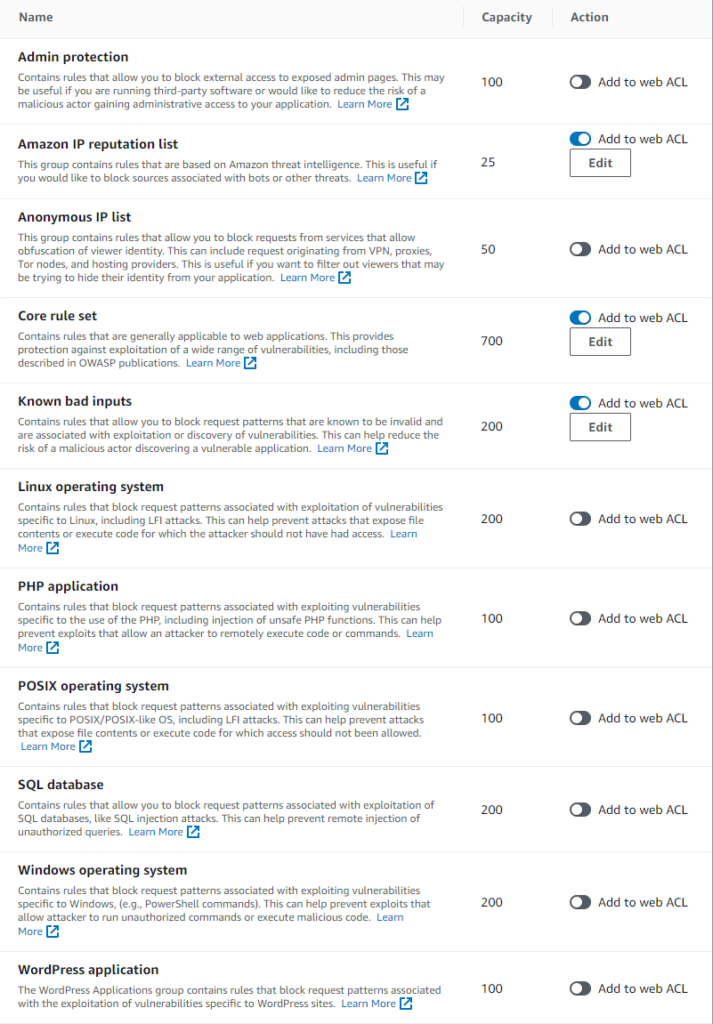

2. CloudFrontからSQL protectionsを追加で有効化してみます

-

追加設定から「SQL protections」を有効化してみます

-

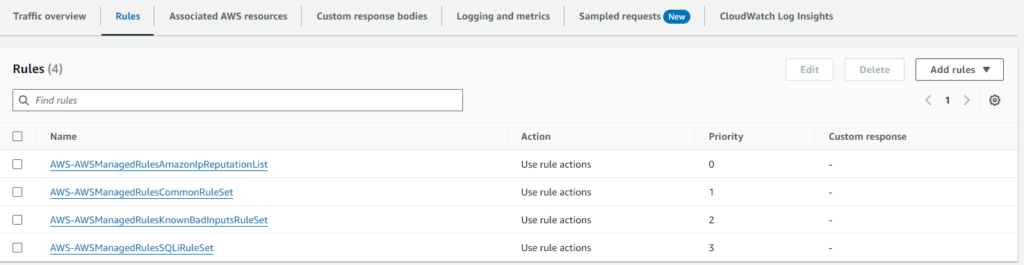

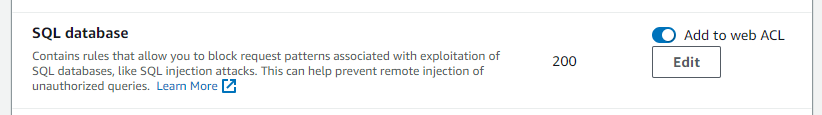

AWS WAF側では、SQL関連のRuleが追加で有効化されました

-

先ほどと同じく無償で利用できるルールから1つ割り当てされました

3. CloudFrontからRate limitingを追加で有効化してみます

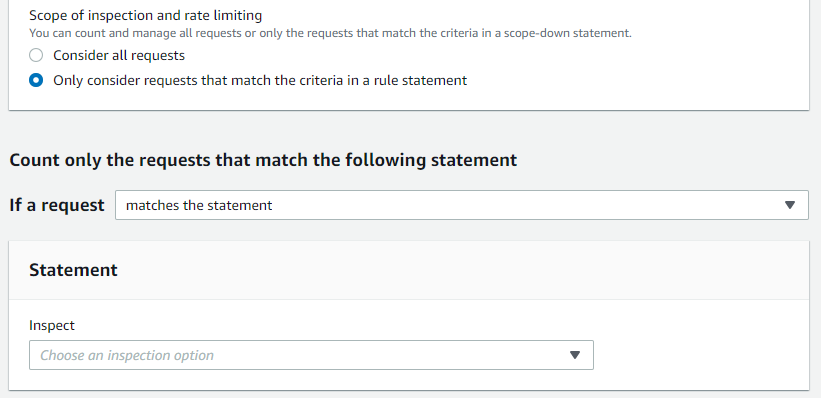

- 追加設定から「Rate limiting」を有効化してみます

- レートについては、デフォルトで入力された「300」のまま利用してみます

-

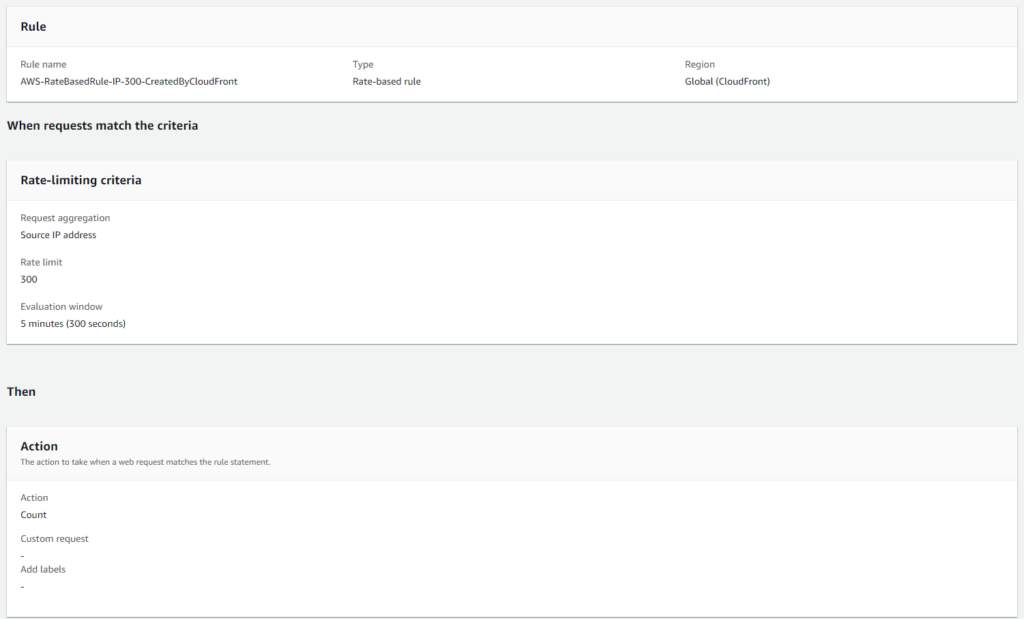

AWS WAF側では、COUNTモードでルールが1つ追加されました

- AWS-RateBasedRule-IP-300-CreatedByCloudFront

- ルールの内容を見てみると、IPアドレスを基準に5分間に300回以上のアクセスをCOUNTとして記録するようです

CloudFrontからルールを作成する際に注意書きがあったように、テンプレート的にルールは導入されるが、詳しい条件(画像やスタイルシートなどはRateに含めないなど)は利用者側で設定を調整しないといけないようです。

結果を踏まえて

- CloudFrontからAWS WAFと連携して、WAFにルール投入ができるようになったのは便利だと思います。

- CloudFrontから有効化できるルールについては、最低限のものになるためWAFによるセキュリティ対策をしっかりしたいという方は、AWS WAFのコンソールから他のマネージドルール有効化やサードパーティー製ルールの有効化を検討しましょう。

備考

- 当社では、ペンタセキュリティシステムズ様の Cloudbric WMS for AWS を取り扱っております。

プロフィール

テクニカルサポートは卒業して、フロントサイドでお客様環境の構築をさせていただいております。

たまに、テクニカルサポートでご対応させていただくことがあるかもしれませんが、その際はよろしくお願いいたします。

インフラ系のエンジニアですが、時々休日プログラマー(Python、PHP)をやっております。

LINK

クラウドベリージャム:プロフィールページ