目次

ご挨拶

マネージャーのTヨシダです。

2021年6月8日にディーネットは、

APNアドバンストコンサルティングパートナーへ昇格いたしました!

AWSのパートナー資格としては、上位から2番目にあたる資格と言うことで、これも当社をご愛顧、ご贔屓いただいているお客様あってこその結果です。

本当にありがとうございます。

引続きAWSの導入支援、移行支援、運用支援サービスをより良いサービスにすべく、社を上げて取り組んで参ります。

AWSや、インフラ環境について、お困りの方がいらっしゃれば、是非上記のリンクから当社のことをご覧いただければ幸いです。

本日のテーマ

さて、本日は「AWSサービスしりとりリレー」の最終日の15日目です。

昨日が「Auto Scaling」でしたので、「G」から始まるサービスとして、本日は GuardDuty について紹介したいと思います。

GuardDutyは、特に経営層が「入れておけ」と判断する必要があるサービスなので、出来るだけAWSを知らない人が分かるように書きたいと思います。

GuardDutyとは

要するに セキュリティ上の脅威が無いかを、"監視するため"だけのサービス です。

こういう書き方をしているドキュメントやサイトは無いですが、「アレもできるんじゃないか?」とか誤解を招かないために、あえてこう書いています。

GuardDutyは監視して検知するだけ、通知や分析などは他のサービスと掛け合わせて実現させると覚えておいてください。

GuardDutyのちゃんとした概要はこちらをご覧ください。

何が監視できるの?という質問に対する答えとして、一番ポピュラーな使い方は、ネットワークのパケット(※)を監視して、その通信で脅威と判断される通信を検知できるといったもので、「主には、仮想マシン(EC2)に対する外部からの攻撃、または(乗っ取られた?)仮想マシンから外部への攻撃を検知できる」と考えてください。

(※)厳密にはVPCフローログです。

GuardDutyで何が検索対象となるかは、こちらをご覧ください。

早速使ってみる

GuardDutyの使い方としては、要するにスイッチをONにすればいいだけです。

これだけで利用を開始できます。

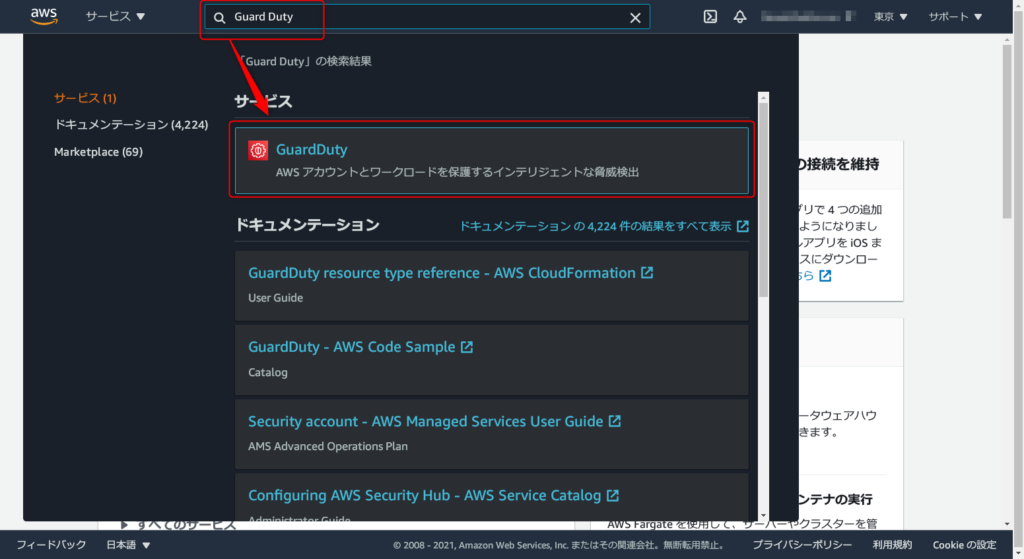

では、AWSの適切なIAMユーザーでログイン後、画面上部の検索窓でGuardDutyで検索。これを押下。

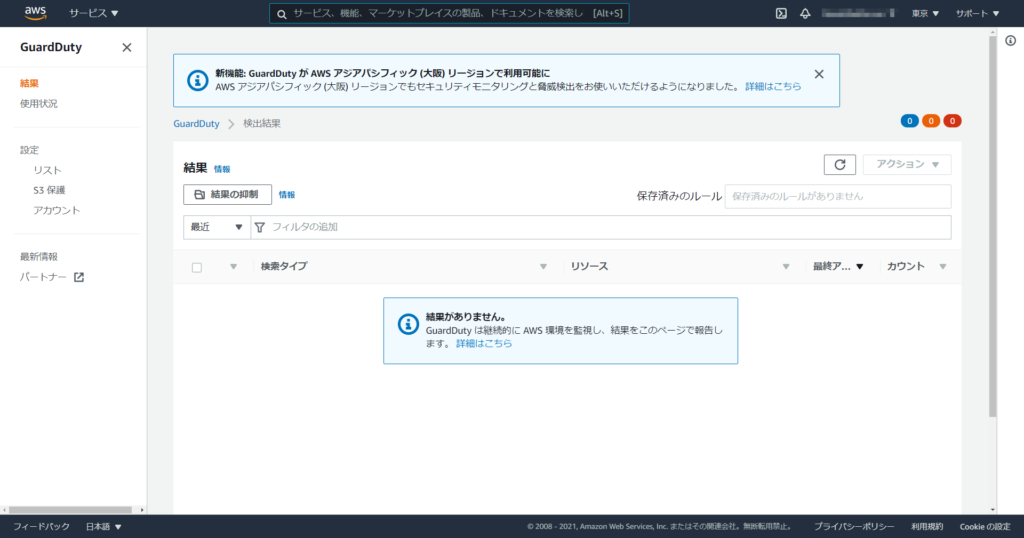

これで、有効化が完了。

とりあえず、今は何も分からなくても良いから、ここまでやっておきましょう。

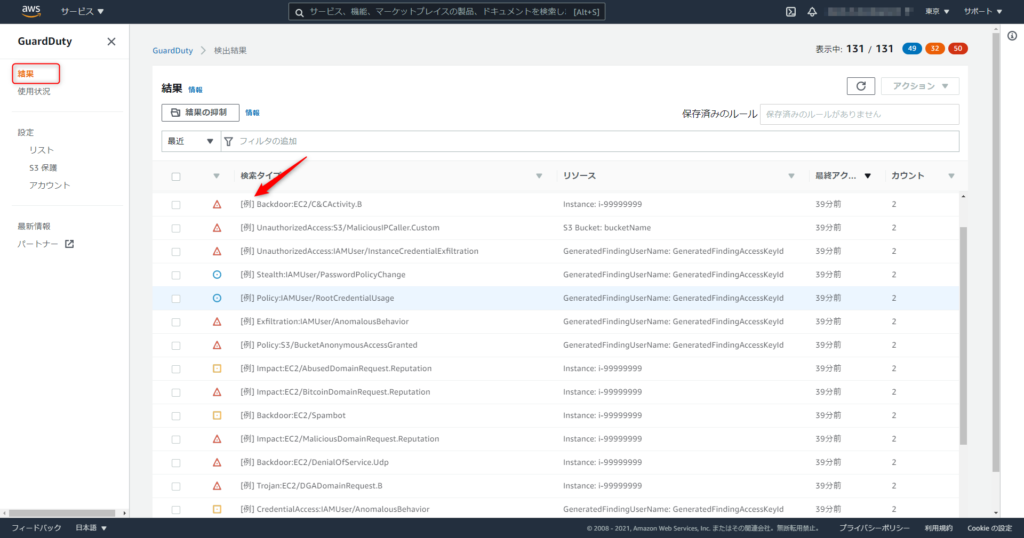

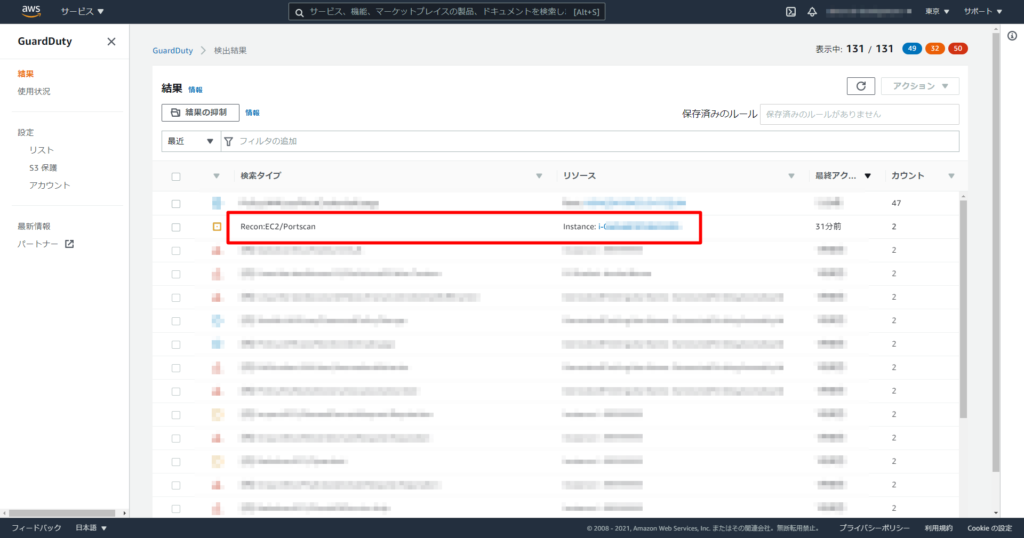

GuardDutyには検知結果のサンプル作成ができますので、サンプルを作成してみましょう。

左側のリストから設定を選択して、結果サンプルの生成を押下してください。

これを実行したら、結果ページにサンプルとして表示されます。頭に[例]と書いているので、サンプルということかが分かるかと思います。

ここで、nmapコマンド使ってPortScanしたら攻撃された側の結果に出るかなと思い試してみたのですが、実行元の方で検疫されてしまいました。

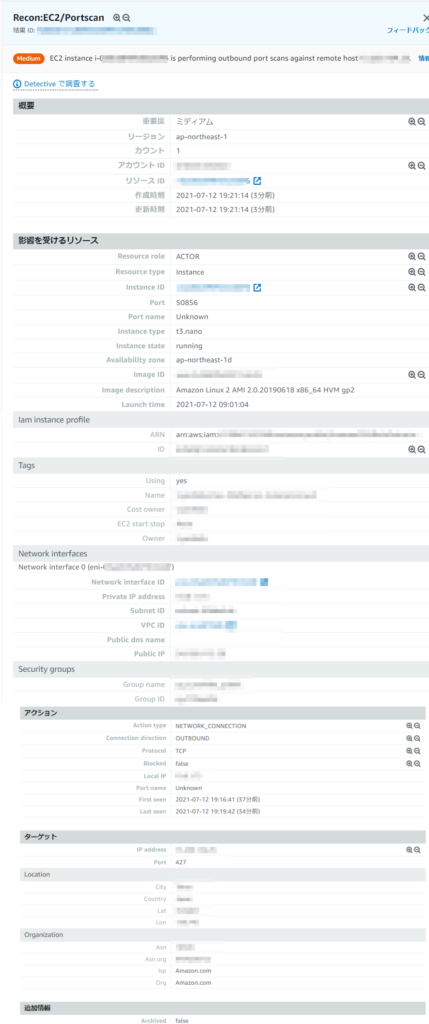

この結果を詳しく見てみます。

要するに、外部への不必要なポートブロックが出来ていないということが言いたいようです。

このように、とりあえず監視だけは出来るということが分かっていただけたかと思います。

実際の利用について

これで見れる状態になりましたが、常時この画面を見ているわけにはいかないでしょうから、実利用に合わせたカスタムが必要となってきます。

まず、BlackbBeltの資料にある通り、VPCフローログを有効にしなくても利用はできますが、ログの分析を中長期的にするためには有効にする事が推奨です。

また、検出時のアクションが必要な場合は、CloudWatch EventとSNSによるメール通知による方法が、最も簡素な通知方法かと思いました。(こちらのServerWorksさんのブログ参照)

あと、使っていないリージョンもONにすることが推奨。

さいごに

料金に関する案内は無かったですが、公式のサービス紹介ページで、料金例が結構お高い感じで書いていたおり、環境の大きさによっては、結構なお値段になりそうなので、気を付けてご利用ください。

ちなみに、当社は検証環境でも使っているのですが、先月は10ドル程度でした。

それでは今後とも当社をよろしくお願いいたします。

プロフィール

クラウドベリージャムという言葉にピンと来た人は、是非クラウドベリージャムを見てください。

日本でクラウドベリージャムといえば、これだよね!と言ってもらえるように頑張ります。

LINK

クラウドベリージャム:プロフィールページ