お初にお目にかかります。はっしーです。

人生で一度もはっしーって呼ばれたことはありませんw

早速ですが今回は、今日起こったSecurity Hubのアラート通知で困った話をしていこうと思います。

■ 7月16日16時更新

公式記事の更新があったので、ページ下部のまとめを更新しました~

目次

起こったこと

AWS Security Hub から以下のようなクリティカルなアラートが通知されました(以下アラートメール抜粋)

"## Security Hubからのアラート通知"

"対象アカウント: XXXXXXXXXXXX"

"対象リージョン: ap-northeast-3"

"検知時間: 2025-07-15T04:17:54Z"

"## 検知内容"

"製品名: Security Hub"

"タイトル: SSM documents should have the block public sharing setting enabled"

"タイプ: [Software and Configuration Checks/Industry and Regulatory Standards]"

"説明: This control checks whether the block public sharing setting is enabled for AWS Systems Manager documents. The control fails if the block public sharing setting is disabled for Systems Manager documents."

"重要度: CRITICAL"

"## 推奨対策"

"推奨URL: https://docs.aws.amazon.com/console/securityhub/SSM.7/remediation"(アラートメールは、見やすくなるように整形してます。

アラートの内容

ひとまず、内容の解説は生成AIにおねがい

● 発生情報

対象アカウント:XXXXXXXXXXXX

対象リージョン:ap-northeast-3(大阪リージョン)

検知時刻:2025年7月15日 13:17(JST)

● 検知された内容

製品:AWS Security Hub

タイトル:SSM documents should have the block public sharing setting enabled

カテゴリ:Software and Configuration Checks / Industry and Regulatory Standards

説明:AWS Systems Manager(SSM)のドキュメントにおいて、「パブリック共有のブロック」設定が有効でない場合に本アラートが発生します。

重要度:CRITICAL(重大)なんか、大阪リージョンでSSM ドキュメントに関するアラートが発生しているみたい?

Security HubコントロールIDは 「SSM.7」ですね。

いざ調査!!

まずは、対策推奨のURLを確認...ん??

https://docs.aws.amazon.com/console/securityhub/SSM.7/remediation

リ、リダイレクトされている!?

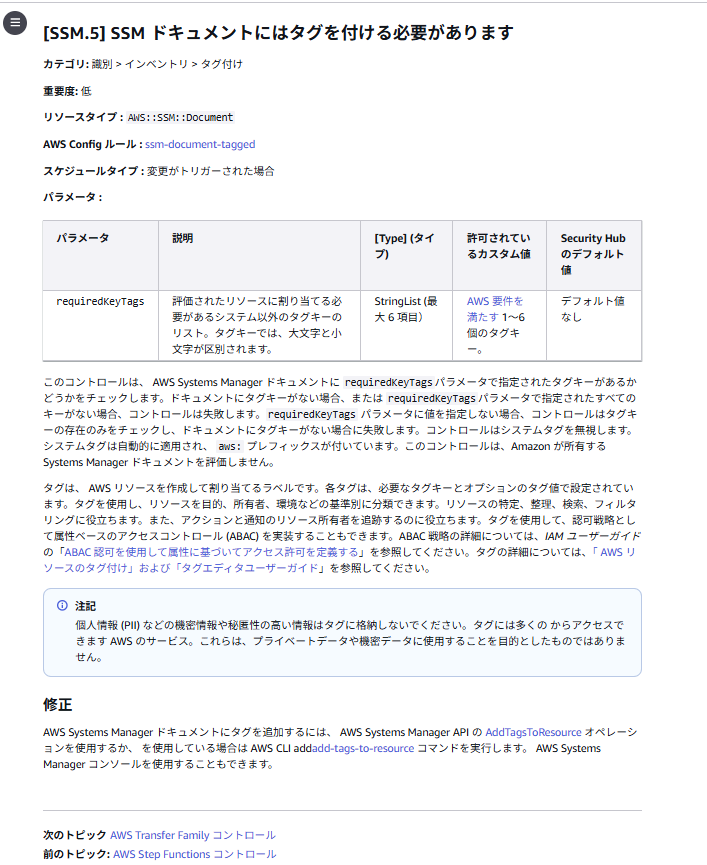

Systems Manager の Security Hub コントロールを確認すると「SSM.5」までしかない。

https://docs.aws.amazon.com/ja_jp/securityhub/latest/userguide/ssm-controls.html

念の為、英語ページにして確認しましたが変わらず...

AWSの最新記事にも、それらしき記事は見つからず...

https://cloudassist.jp/knowledge/aws-intro/aws-news/

これはサイレント修正っぽいですね

これ以上、対策情報を探すのは無理そうなのでコンパネからSSM.7がどういう脅威を示しているのか読み解こうと思います。

解決??

対象リソースから紐解くと、おそらく答えであろう事がわかりました。

AWS Systems Manager → ドキュメント → 詳細設定 を確認すると、

パブリック共有をブロック (すべての AWS アカウント)の設定がオフでした。

おそらく、これが原因でアラートが出たのでしょう。

これをオンにすれば、SSM.7のアラートは解消されるでしょう。

なぜオンにしないといけないのか

生成AIに解説をお願いしたところ以下のような回答をもらいました。

AWS Systems Manager ドキュメント共有 ページでは明確に次のように書かれています:

パブリック共有は特別なユースケースがある場合のみに使用すべきであり、通常はブロックを有効にしてください。

つまり「パブリックで共有する正当な理由がない限り、必ずブロックせよ」というのが公式の立場です。

この設定を放置していた場合に起こるおそれのある脅威

● SSM ドキュメントの内容が第三者に閲覧可能になり、内部のスクリプト・構成情報・リソース名が漏洩する

● 環境構造の偵察に悪用される(Reconnaissanceフェーズにおける情報収集)

● 悪意のあるテンプレートに改変され再利用される(例:他者がマルウェア化して公開)

● 他サービスへの横展開攻撃(踏み台)に利用される可能性

● セキュリティレビューやISMS/SOC2監査で重大な指摘事項になるリスク

● 顧客・社内・監査機関からの信頼失墜や、インシデント対応コストの増大

● サプライチェーン攻撃の経路になるおそれも(自社ツールが誤って改変済みの公開SSMを参照)https://docs.aws.amazon.com/systems-manager/latest/userguide/documents-ssm-sharing.html

なるほどですね、放置こわいこわい

ちなみに・・・

おそらく、順次別リージョンでもSSM.7の項目が追加されるで事前にオンにしてしまうのも良いかもしれません。

まとめ

お願いだから関連ドキュメントを先にあげてから更新してくれ~~~~

というお話でした。

7月16日16時更新(公式情報まとめ)

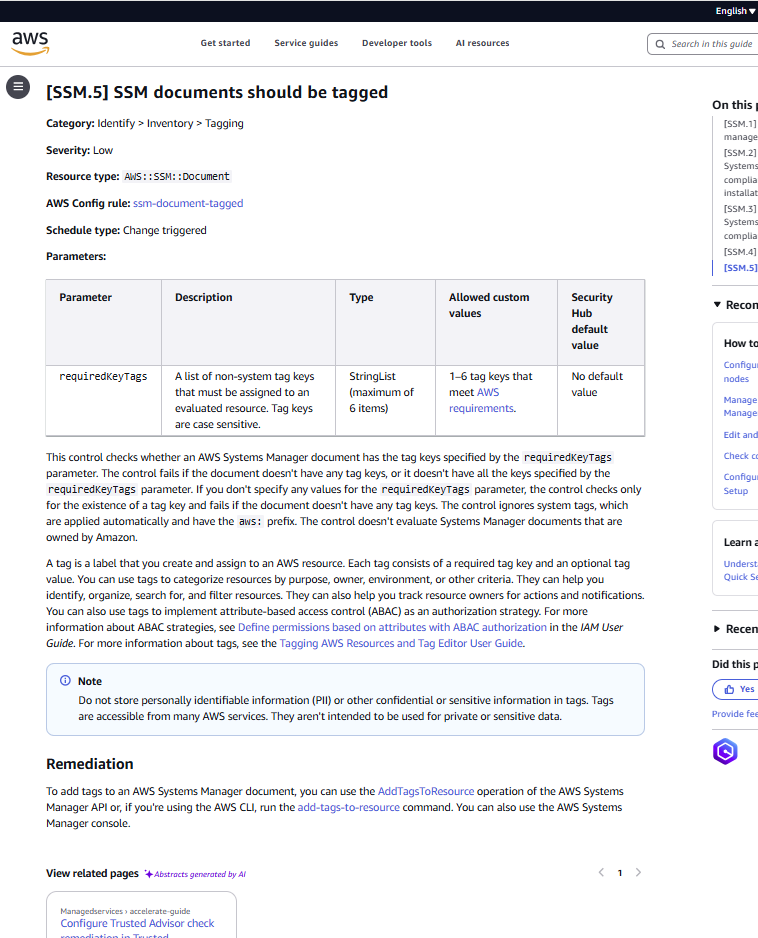

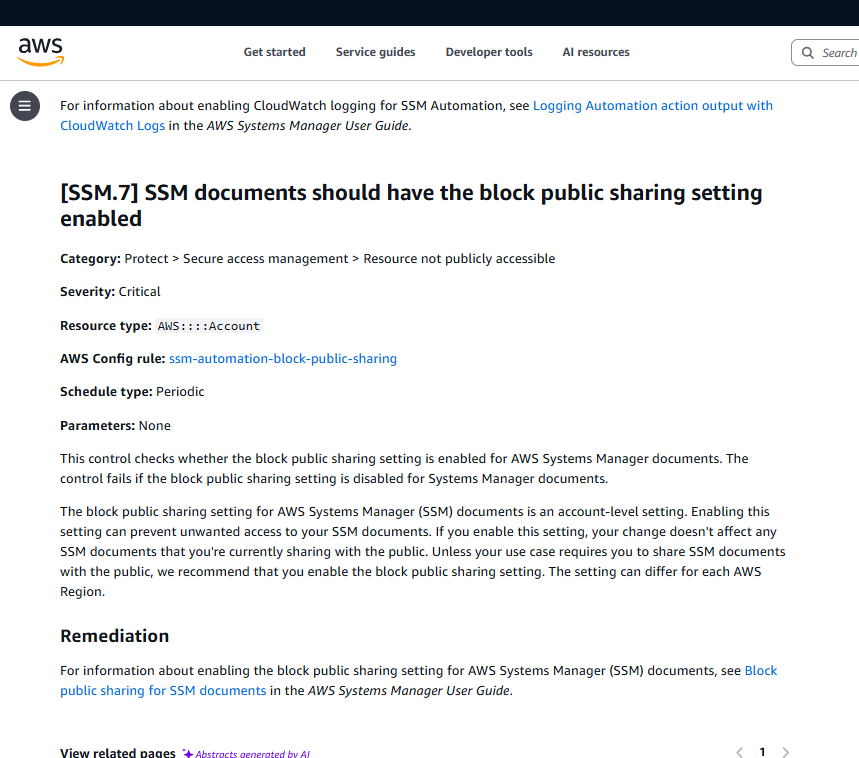

英語のドキュメントが更新されていました。

https://docs.aws.amazon.com/securityhub/latest/userguide/ssm-controls.html#ssm-7

生成AIに翻訳してもらいました~~

重要度(Severity):

クリティカル(Critical)

リソースタイプ:

AWS::::Account(アカウント全体が対象)

AWS Config ルール:

ssm-automation-block-public-sharing

実行タイプ(スケジュールタイプ):

定期実行(Periodic)

パラメータ:

なし

このコントロールは、AWS Systems Manager (SSM) ドキュメントに対して「パブリック共有のブロック」設定が有効になっているかどうかを確認します。

この設定が無効になっている場合、コントロールは失敗(Fail)と判定されます。

🔐 詳細

SSMドキュメントのパブリック共有ブロック設定は、アカウントレベルの設定です。

この設定を有効にすることで、意図しないSSMドキュメントへのアクセスを防ぐことができます。

この設定を有効にしても、すでにパブリック共有されているSSMドキュメントには影響しません。

SSMドキュメントをパブリックに共有する必要がない限り、この設定を有効にすることを推奨します。

なお、この設定は AWSリージョンごとに異なる可能性があります。

🛠 修正方法(Remediation)

SSMドキュメントの「パブリック共有のブロック」設定を有効にする手順については、以下のユーザーガイドを参照してください:

https://docs.aws.amazon.com/ja_jp/systems-manager/latest/userguide/documents-ssm-sharing.html#block-public-access対策手順は以下の内容みたいです。

https://docs.aws.amazon.com/ja_jp/systems-manager/latest/userguide/documents-ssm-sharing.html#block-public-access

なお、この設定は AWSリージョンごとに異なる可能性があります。

これあってましたね、今後ルール追加されたらアラートが出ると思うので

前もって修正しておきましょう!!

この設定を有効にしても、すでにパブリック共有されているSSMドキュメントには影響しません。

現状パブリック共有されているものは、今回の対策でドキュメントの基本公開設定を変更しても影響はないみたいですが、念の為注意ておきましょう!!

参考:

AWS Security Hub(日本語)SSM コントロール一覧

https://docs.aws.amazon.com/ja_jp/securityhub/latest/userguide/ssm-controls.html

AWS Security Hub(英語)SSM Controls

https://docs.aws.amazon.com/securityhub/latest/userguide/ssm-controls.html

SSM.7 の remediation URL(リダイレクト先)

https://docs.aws.amazon.com/console/securityhub/SSM.7/remediation

CloudAssist:AWSアップデートまとめ(日本語)

https://cloudassist.jp/knowledge/aws-intro/aws-news/

AWS Systems Manager ドキュメント共有(公式)

https://docs.aws.amazon.com/systems-manager/latest/userguide/documents-ssm-sharing.html

運用サービス課 下っ端

はっしー です。

実際に はっしー と呼ばれたことは一度もありません。