目次

はじめに

待ちに待ったDENETアドカレに季節がやってまいりました。(初)

DENET ADVENT CALENDAR 2023 12月11日(月)担当の栩野です。

12月1日から25日にかけて、DENETのエンジニアがAWSに関する記事を平日毎日投稿しています。

ちなみに、12月11日はGPT曰く「国際山の日」でということで、国際社会が山岳地域の環境保全と持続可能な開発について考える日だそうです。

ということで、自分達のAWS環境も安心安全に持続可能な開発が行えるよう、本日はAWS Marketplaceから「Cloud One Workload Security」を導入してクリスマスの脅威に備えましょう。

本投稿内容では、Cloud One Workload Security(以下C1WS)の概要や課金形態、またAWS MarketplaceからC1WSをサブスクライブしてEC2にエージェントを導入するところまでご紹介します。

- C1WSを使ってみたいが何ができるか分からない

- 課金形態が分からないので利用するのが不安だ

- C1WSの始め方が分からない

といった状態で本投稿に辿り着いた方々の参考に少しでもなれば嬉しく思います。

Cloud One Workload Security とは

AWSを利用するうえで、インフラストラクチャ周りのセキュリティはクラウド事業者であるAWSの責任範囲となります。

そのうえでEC2等のサービスを利用する場合、OSやミドルウェアその他アプリケーションに関するセキュリティは利用者側の責任範囲となります。

利用者側のセキュリティ責任範囲をカバーするサービスとして、トレンドマイクロ社が提供する「Cloud One Workload Security」のようなクラウド型のサーバセキュリティサービスが提供されています。

C1WSはクラウド環境の保護に必要な複数サービスを提供する「Trend Micoro Cloud One」の1製品であり、EC2等の仮想マシンにエージェントを導入して利用することで、様々なセキュリティの脅威を検出して保護することが可能となります。

更にC1WSの中にも複数のセキュリティ機能が保護モジュールとして提供されております。

| 機能名 | 説明 |

|---|---|

| 不正プログラム対策 | マルウェアや不正プログラム、スパイウェア、トロイの木馬などの脅威からサーバを保護するモジュールで、サーバ内で不正なプログラムを特定し隔離や削除が可能となります。 |

| ファイアウォール | 送受信のトラフィックを制御するモジュールで、様々な機能を備えており、AWSのセキュリティグループよりも高度な設定が可能となります。 |

| Webレピュテーション | 攻撃の多くは不正プログラムを配信するURLへとアクセスさせることから始まるため、犯罪者が使用するような不正ドメイン等へのアクセスをブロックするようなフィルタ機能を提供するモジュールです。 |

| 侵入防御 (仮想パッチ機能) | 受信/送信トラフィックを検査することで不審なアクティビティを検出しブロックして、既知またはゼロデイの脆弱性に対する攻撃を防ぐモジュールです。仮想パッチ機能がサポートされており、既知の脆弱性に対して正規パッチがリリースされ適用できるまでの期間を保護します。またSQLインジェクション攻撃、クロスサイトスクリプティング攻撃、およびその他のWebアプリケーションの脆弱性からWebアプリケーションとデータを保護します。 |

| 変更監視 | システムに対する変更を検知するためのモジュールで、意図しないファイルへの変更等が発生した際にアラームを発生させて通知することが出来ます。 |

| セキュリティログ監視 | セキュリティログ監視モジュールは、システムログをキャプチャして分析し、PCI DSSの要件や組織独自の内部要件に対する監査証拠を提供します。 |

詳しい情報やその他の保護モジュールの情報は、下記Trend Micro Cloud Oneのドキュメントを確認してください。

Workload Security保護モジュールについて

Cloud One Workload Security の利用料金

C1WSを利用するうえで最も気になる利用料金は、AWS Marketplaceからサブスクライブする場合は1時間あたりの従量課金制となっています。

2023年12月11日時点での利用料金は下記の通りです。

| Plan | Description | Price |

|---|---|---|

| Workload Essentials | Anti-malware and WRS per workload/Hr | $0.007 / unit |

| Workload | Per Micro-Med EC2 instance, WorkSpace, Other Cloud 1 vCPU/Hr | $0.011 / unit |

| Per Large EC2 instance, Other Cloud 2 vCPU/Hr | $0.032 / unit | |

| Per XL & larger EC2 instance, Other Cloud 4+ vCPU/Hr | $0.047 / unit | |

| Per Data Center / Not Cloud instance /Hr | $0.047 / unit |

基本的に導入するEC2のvCPU数によって1時間当たりの利用料金が変わります。

また「Per Data Center / Not Cloud instance」については、AWS以外のサーバにC1WSを導入する場合はこちらの金額での課金となります。

m5.largeのEC2インスタンスに導入する場合は、2vCPUのため1時間当たりの料金は$0.032となり、1ヵ月730時間とした場合の料金は $23.36/月 になります。

一番安い「Workload Essentials」については、「不正プログラム対策」と「Webレピュテーション」の2機能のみを有効化にする場合こちらの金額での課金になります。

※後述しますが、C1WS導入時にAWSアカウントの関連付けを忘れたり、他の保護モジュールを有効化してしまうと、通常のWorkloadでの課金となります。

現時点での正しいAWS Marketplaceからのサブスクライブ料金については、下記の料金ページを参考にしてください。

Cloud One Pricing Information

Cloud One Workload Security を導入する

ここからはAWS MarketplaceからC1WSをサブスクライブし、自分のAWSアカウントと関連付けてEC2にエージェントを導入する方法を説明します。

前提準備

今回C1WSの導入を行うにあたり、下記の環境でまた準備が完了している想定で行います。

- 管理者権限で利用できるAWSアカウント: 必要な権限とアクセスを持つアカウント。

- Cloud One登録時に利用できるメールアドレス: Cloud Oneの登録に使用。

- EC2はAmazon Linux 2023で作成: 対象のEC2インスタンスはAmazon Linux 2023を使用。

- EC2からアウトバウンド通信がANYで可能で、インターネットへの経路がある: インスタンスが外部ネットワークと通信できるように設定。

- インターネットへの経路があり、アウトバウンド通信はANYで許可されている: 一般的なネットワークアクセスが許可されていること。

AWS MarketplaceからCloud OneのサブスクライブとCloud Oneアカウント作成

ここから先の手順は、導入対象となるAWSアカウントにサインインした状態での対応が必要となります。

管理者権限のあるIAMユーザでAWSアカウントにサインインを行ってからこの先の手順を実施してください。

-

下記URLからAWS MarketplaceのTrend Cloud Oneページにアクセスします。

https://aws.amazon.com/marketplace/pp/prodview-g232pyu6l55l4 -

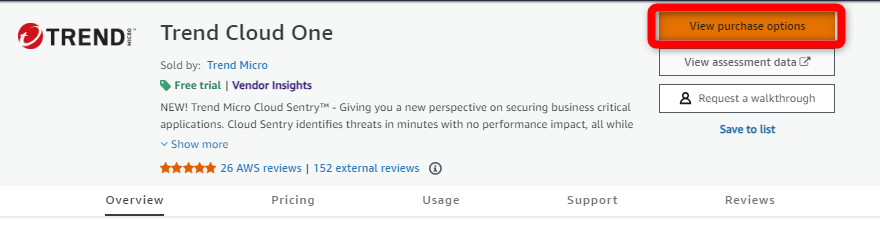

右上にある[View purchase options]をクリックします。

-

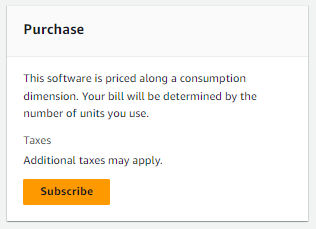

遷移後の画面で[Subscribe]をクリックします。

-

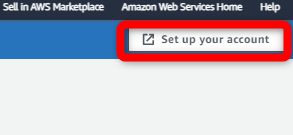

右上に[Set up your account]と表示されるのでクリックします。

-

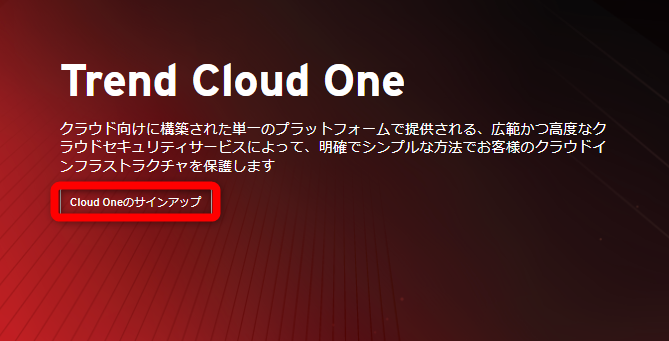

遷移後の画面で[Cloud Oneサインアップ]をクリックします。

-

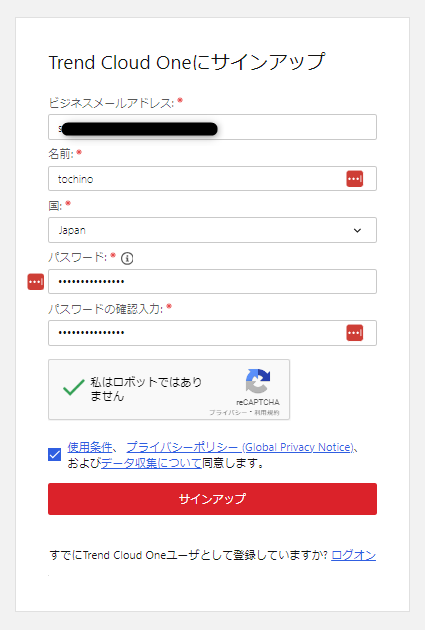

Cloud One登録に必要な情報を入力してサインアップします。

-

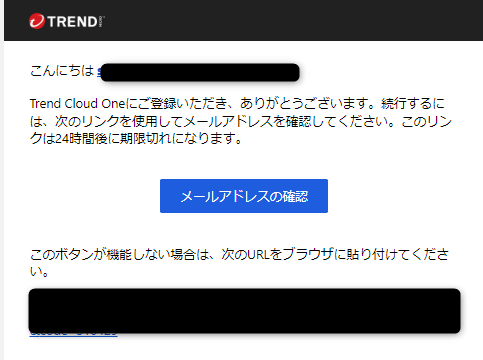

入力したメールアドレスに確認メールが飛ぶので[メールアドレスの確認]をクリックします。

-

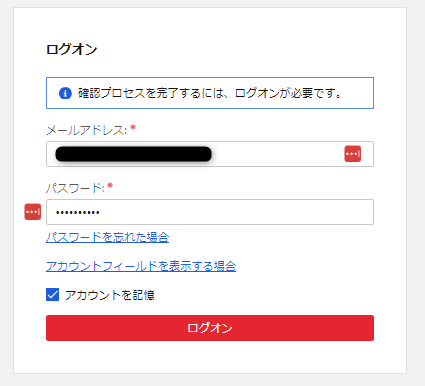

初回ログオン画面が表示されるので、設定したメールアドレスとパスワードでログインします。

-

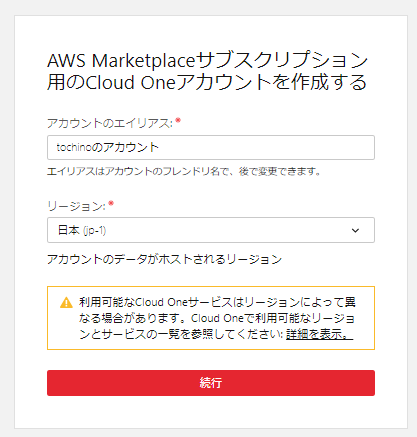

任意のアカウントエイリアス名とリージョンを入力します。

-

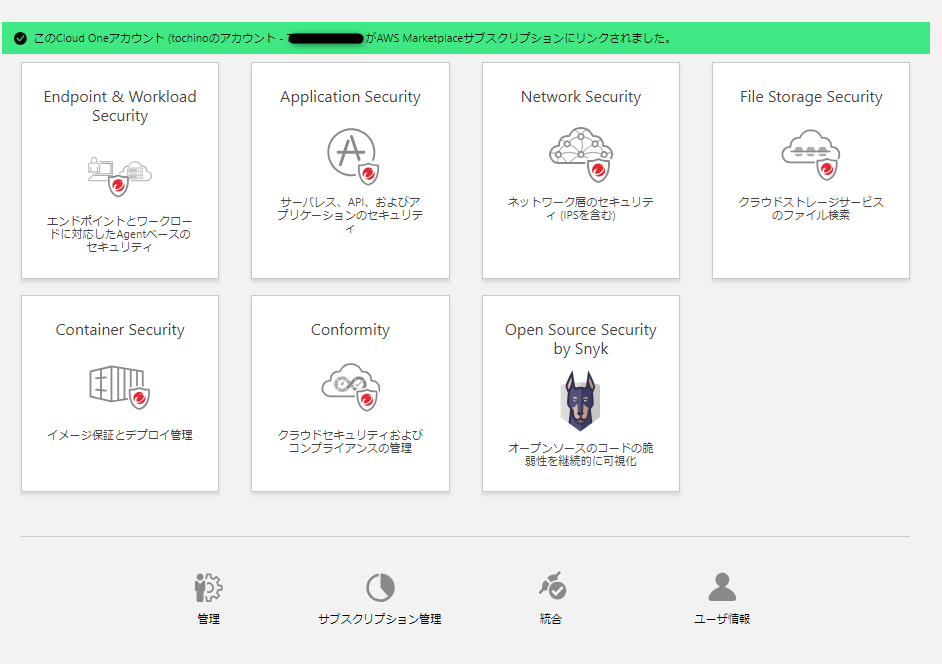

これでCloud Oneのサブスクライブとアカウント作成は完了です。

Cloud OneとAWSアカウントの関連付け

Cloud OneとAWSアカウントの関連付けを行うことで、自動的に作成済みのEC2を認識してくれるようになります。

また関連付けを行わないと全て[Per Data Center]での課金となってしまうため、必ず関連付けを行うようにしましょう。

-

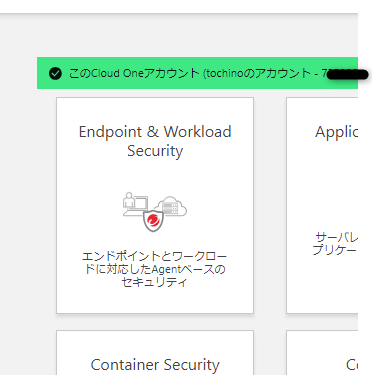

Cloud Oneのホーム画面から[Endpoint & Workload Security]をクリックします。

-

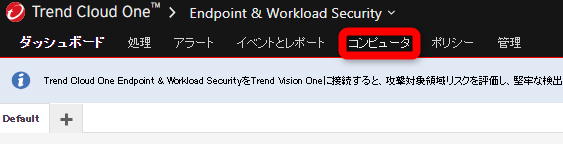

[コンピュータ]タブをクリックをクリックします。

-

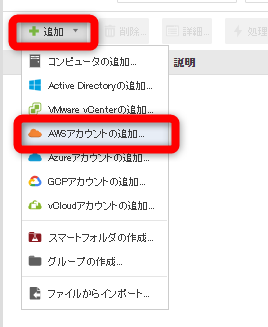

[+追加]をクリックし、[AWSアカウントの追加]を選択してください。

-

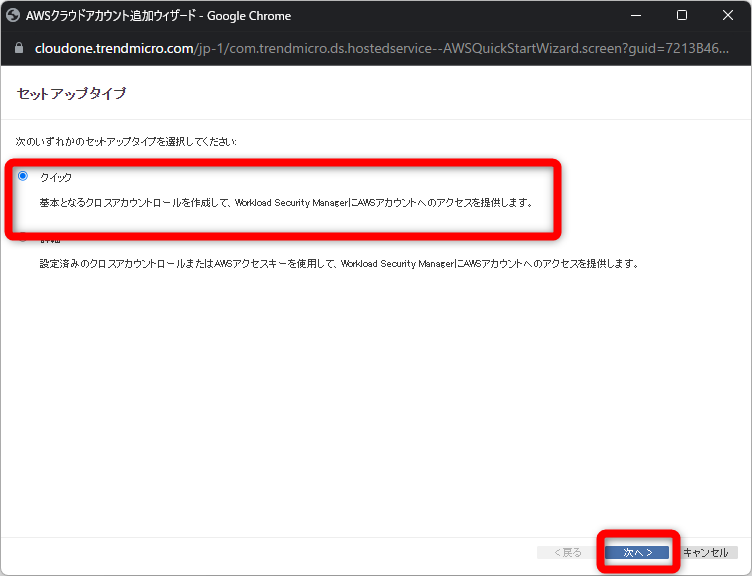

セットアップタイプは[クイック]を選択します。

-

遷移後の画面で[次へ]をクリックすると、バージニア北部リージョンでCloudFormationの実行画面が開きます。

-

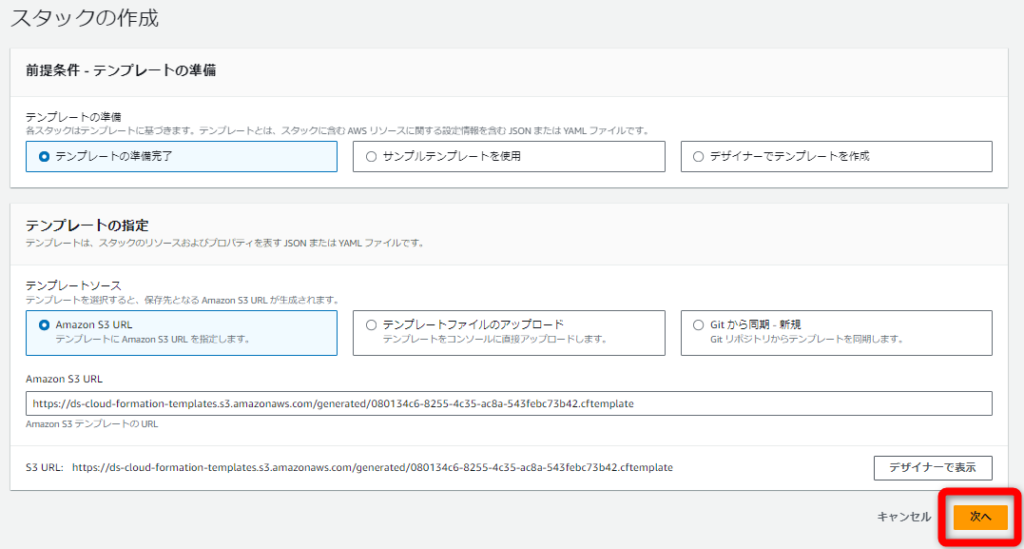

デフォルト入力状態のまま、全て[次へ]をクリックします。

-

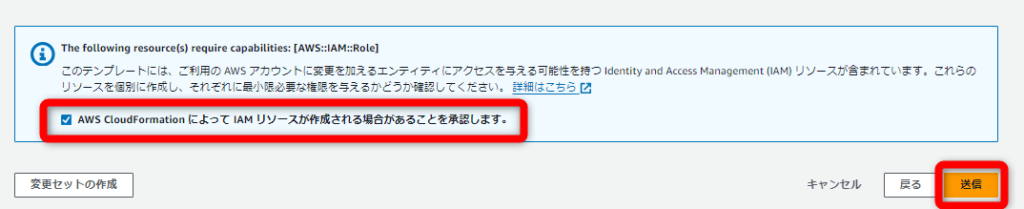

最後の確認画面のみ[AWS CloudFormationによって、IAMリソースが作成される場合があることを承認します。]にチェックを入れて[送信]をクリックします。

-

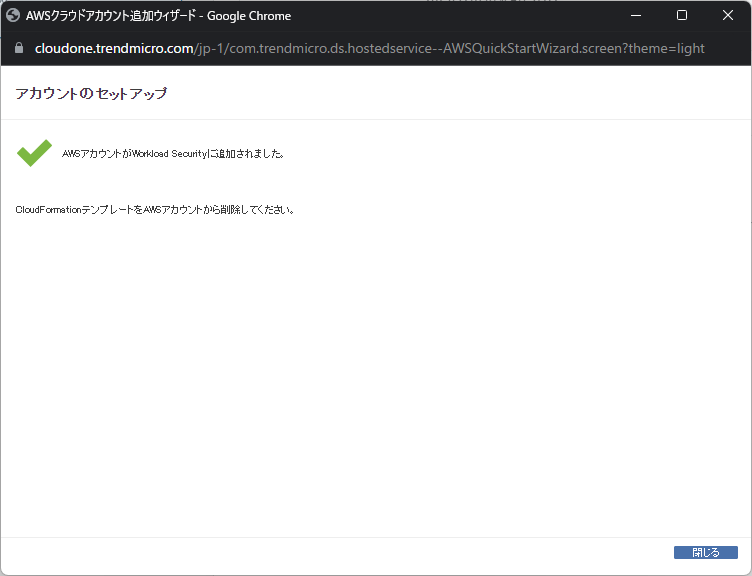

CloudFormationが[CREATE_COMPLETE]状態になれば、Cloud Oneの設定ウィザード側で[AWSアカウントがWorkload Securityに追加されました。]と表示されるので[閉じる]をクリックします。

※ちなみに作成されたリソースは、C1WSがAWSアカウント内のリソースを監視しセキュリティ対策を行うために必要なIAMロールとなります。

実行したCloudFormationのスタックは不要なので、実行後は削除を行って問題ありません。

EC2にアタッチするポリシーの作成

ポリシーといった単位で有効にする保護モジュールや設定を行いEC2にアタッチして利用します。

-

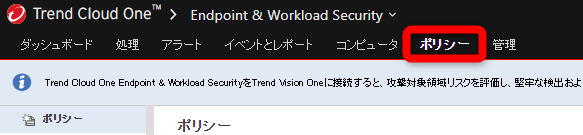

[ポリシー]タブをクリックします。

-

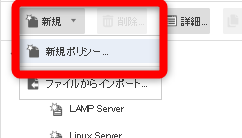

[新規]をクリックし[新規ポリシー]をクリックします。

-

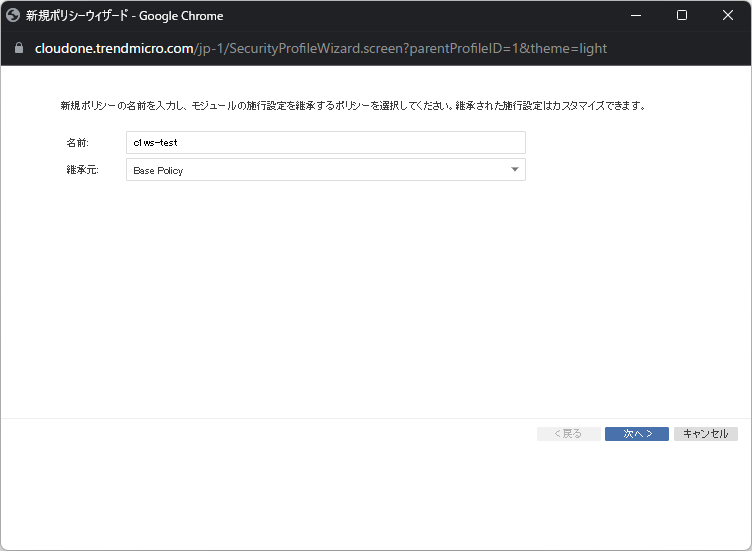

任意でポリシー名を記入し、継承元は[Base Policy]を選択します。

-

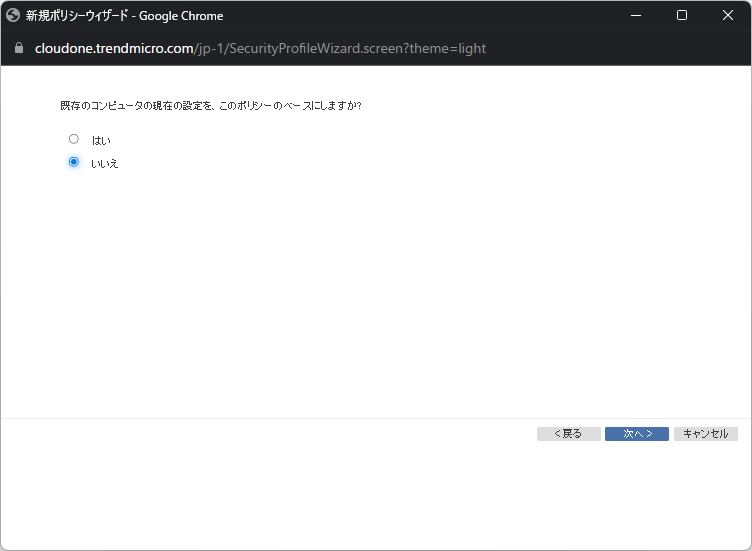

既存のコンピュータの現在の設定を、このポリシーのベースにしますか?は[いいえ]を選択します。

-

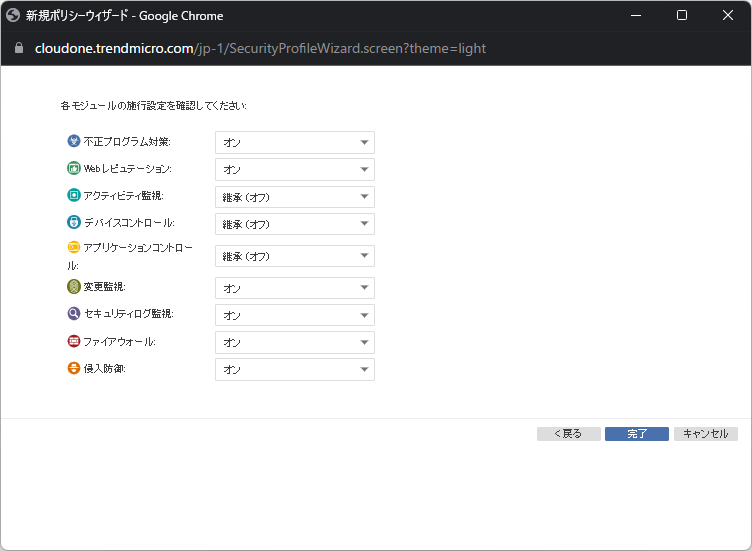

今回は6つの保護モジュールを[オン]にして有効化します。

- [不正プログラム対策]

- [Webレピュテーション]

- [変更監視]

- [セキュリティログ監視]

- [ファイアウォール]

- [侵入防御]

ポリシーが正常に作成されました。の画面が表示されるので閉じてください。

EC2へC1WSのエージェント導入

C1WSの各保護モジュールを使ってEC2を保護するには、エージェントをインストールする必要があります。

-

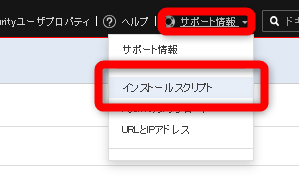

[サポート情報]をクリックし[インストールスクリプト]を選択します。

-

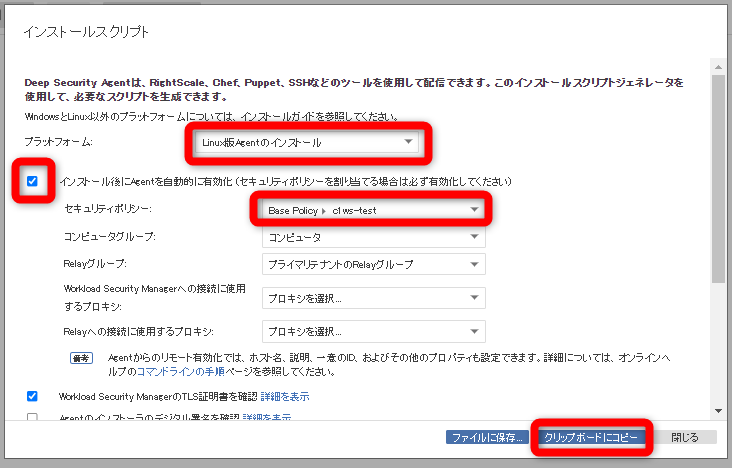

下記の通り設定します。

| 項目 | 説明 |

|---|---|

| プラットフォーム | Linux版Agentのインストール |

| インストール後にAgentを自動的に有効化 | チェックを入れる |

| セキュリティポリシー | 先ほど作成したポリシー名を選択 |

その他はデフォルトの入力状態のまま、右下の[クリップボードにコピー]をクリックしインストールスクリプトをコピーします。

- EC2で先ほどコピーしたインストールスクリプトを実行します。

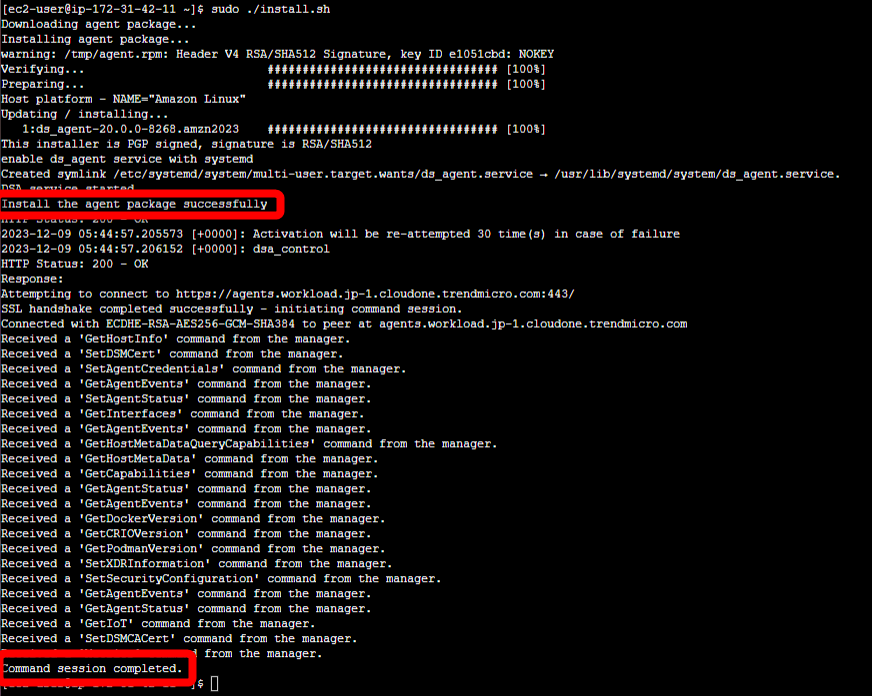

実行するコマンドは下記の通りです。## コピーしたインストールスクリプトを張り付けてファイルを作成 vi install.sh ## スクリプトに実行権限を付与 chmod 755 install.sh ## root権限でインストールスクリプトを実行 sudo ./install.sh

実行結果に[Install the agent package successfully]が表示され、最後に[Command session completed.]が表示されていれば正常に実行されています。

EC2にC1WSのエージェントが導入され、先ほど作成したポリシーが適用された状態になりました。

現時点では有効化した各保護モジュールをデフォルトの設定状態で使用している形となります。

さいごに

各保護モジュールの設定をカスタマイズして使っていく形になりますが、そこまで説明を続けるとブログの内容が長くなってしまうので一旦本投稿はここまでとします。

続きの設定方法は、アドカレ終了後に別ブログで投稿する予定です。

また先日トレンドマイクロのXDR機能に関するハンズオンウェビナーを受講したので、XDR機能についても投稿予定でいます。

では皆さんセキュアで良いクリスマスを!

最後までありがとうございました。

運用サービス課 課長

運用・監視の設計から導入まで、運用サービスを担当してます。

運用監視やセキュリティ関連の話題に興味があるので、そのあたりのブログを多めで投稿していきたいと思ってます。